Port Forwarding یکی از مفاهیم کلیدی در مدیریت و امنیت شبکه است که به مدیران شبکه اجازه میدهد ترافیک ورودی از اینترنت را از طریق پورتهای مشخص به یک سیستم یا سرویس داخلی هدایت کنند؛ اما سوال مهم اینجاست که Port Forwarding چیست و آیا همیشه امن است؟ اگرچه این قابلیت برای راهاندازی سرویسهایی مانند وبسرور، ریموت دسکتاپ یا سرور بازی ضروری است، پیکربندی نادرست آن میتواند دروازهای باز برای حملات سایبری، اسکن پورت و نفوذ به شبکه داخلی ایجاد کند. به همین دلیل، درک صحیح از اینکه Port Forwarding چگونه کار میکند و چه تاثیری بر لایههای امنیت شبکه دارد، نقش مهمی در جلوگیری از نفوذ، کاهش سطح حمله و حفظ امنیت زیرساخت شبکه ایفا میکند. با وان پلتفرم در این مطلب همراه باشید.

Port Forwarding چیست و چگونه کار میکند؟

Port Forwarding یکی از مفاهیم پایه اما بسیار حساس در معماری شبکه و امنیت اطلاعات است. زمانی که صحبت از دسترسی از اینترنت به یک سرویس داخلی میشود، معمولا اولین راهکاری که به ذهن میرسد Port Forwarding است. اما Port Forwarding چیست و چرا بعضی کارشناسان امنیت آن را یک شمشیر دو لبه میدانند؟

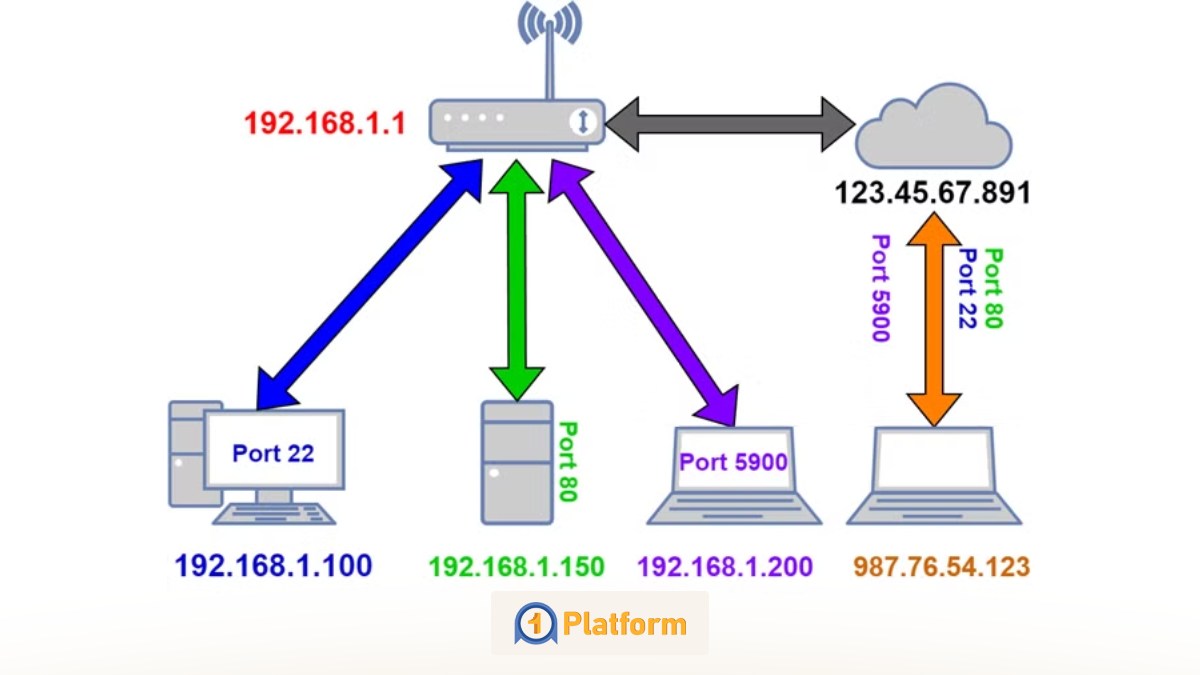

بهطور ساده، Port Forwarding فرآیندی است که طی آن روتر یا فایروال، ترافیک ورودی به یک پورت مشخص از IP عمومی را به یک IP خصوصی و پورت مشخص در شبکه داخلی هدایت میکند. این mechanism بهخصوص در شبکههایی که از NAT استفاده میکنند، نقش حیاتی دارد، زیرا بدون آن سیستمهای داخل شبکه قابل دسترسی مستقیم از اینترنت نخواهند بود.

از دید فنی، Port Forwarding روی لایه انتقال (Transport Layer) کار میکند و با پروتکلهای TCP و UDP سر و کار دارد. هر زمان که بستهای از اینترنت به روتر میرسد، جدول Port Forwarding بررسی میشود تا مشخص شود آیا این بسته باید به یک میزبان داخلی خاص هدایت شود یا خیر. همین نقطه است که اهمیت امنیتی موضوع آشکار میشود.

نحوه عملکرد Port Forwarding در روتر و فایروال

برای درک عمیقتر اینکه Port Forwarding چیست، باید نحوه پیادهسازی آن در روترها و فایروالها را بررسی کنیم. در بیشتر شبکهها، روتر نقش Gateway بین شبکه داخلی (LAN) و اینترنت (WAN) را ایفا میکند. از آنجا که آدرسهای Private IP در اینترنت Route نمیشوند، روتر با استفاده از NAT این مشکل را حل میکند.

زمانی که Port Forwarding فعال میشود، روتر یک Rule مشخص تعریف میکند که در آن سه عنصر کلیدی وجود دارد:

هاست اختصاصی وردپرس

شروع از ماهانه 80 هزار تومان

IP مقصد عمومی، شماره پورت ورودی، و IP و پورت مقصد داخلی. هنگامی که بستهای با این مشخصات وارد شبکه میشود، روتر بدون بررسی محتوایی عمیق، آن را مستقیما به مقصد داخلی فوروارد میکند.

در فایروالهای حرفهای (مانند FortiGate، Sophos یا pfSense)، Port Forwarding اغلب با DNAT (Destination NAT) پیادهسازی میشود. DNAT مقصد بسته را تغییر میدهد، اما اگر با Policy Control و State Inspection همراه نباشد، میتواند بهشدت خطرناک باشد. به همین دلیل در شبکههای سازمانی، Port Forwarding هیچگاه بهتنهایی فعال نمیشود و همیشه با قوانین فایروال تکمیلی همراه است.

تفاوت Port Forwarding، NAT و Port Triggering

یکی از رایجترین اشتباهات مفهومی کاربران این است که Port Forwarding، NAT و Port Triggering را یکسان تصور میکنند. در حالی که تفاوت این مفاهیم، از نظر امنیت شبکه بسیار مهم است.

NAT یک مکانیزم عمومی برای ترجمه آدرسهاست و بهصورت Dynamic انجام میشود. Port Forwarding در واقع یک نوع NAT ثابت (Static NAT یا DNAT) است که همیشه فعال باقی میماند. Port Triggering اما حالتی هوشمندانهتر دارد و فقط زمانی فعال میشود که یک ارتباط خروجی خاص ایجاد شده باشد.

جدول مقایسه Port Forwarding، NAT و Port Triggering

| ویژگی | Port Forwarding | NAT | Port Triggering |

| دائمی بودن | ✅ دائمی | ❌ پویا | ❌ موقت |

| ریسک امنیتی | بالا | متوسط | کمتر |

| نیاز به تنظیم دستی | بله | خیر | بله |

| مناسب برای سرورها | بله | خیر | محدود |

این جدول بهخوبی نشان میدهد چرا از دید امنیتی، Port Triggering در برخی سناریوها انتخاب امنتری نسبت به Port Forwarding است.

نقش Port Forwarding در امنیت شبکه چیست؟

اگر بخواهیم دقیق صحبت کنیم، Port Forwarding ذاتا نه امن است نه ناامن؛ بلکه نحوه استفاده از آن تعیینکننده است. این تکنیک امکان دسترسی مستقیم به سرویسهای داخلی را فراهم میکند، اما همزمان دیوار دفاعی شبکه را در یک نقطه سوراخ میکند.

سرور مجازی ارزان

شروع از ماهانه 100 هزارتومان

از دید امنیت شبکه، هر پورت باز به سمت اینترنت برابر است با یک Entry Point جدید برای مهاجمان. به همین دلیل Port Forwarding مستقیماً با مفاهیمی مانند Zero Trust، Least Privilege و Defense in Depth در تضاد قرار میگیرد، مگر اینکه بهشکل کنترلشده پیادهسازی شود.

چرا Port Forwarding میتواند امنیت شبکه را تهدید کند؟

دلیل اصلی این تهدید، افزایش Visibility سرویسهای داخلی در اینترنت است. زمانی که یک پورت فوروارد میشود، سرویس پشت آن پورت در موتورهای جستجوی پورت مانند Shodan و Censys قابل شناسایی خواهد بود.

در چنین شرایطی، حتی اگر هیچ حملهای انجام نشود، دانستن اینکه یک سرویس فعال است خود یک ضعف امنیتی محسوب میشود. مهاجم میتواند نوع سرویس، نسخه نرمافزار و حتی سیستمعامل را تشخیص دهد و بر اساس آن Exploit مناسب را انتخاب کند.

تاثیر Port Forwarding بر سطح حمله (Attack Surface)

Attack Surface به مجموع تمام نقاطی گفته میشود که مهاجم میتواند از طریق آنها به سیستم حمله کند. فعالسازی Port Forwarding مستقیما Attack Surface را گسترش میدهد، زیرا یک مسیر مستقیم از اینترنت به شبکه داخلی ایجاد میکند.

هر Rule جدید Port Forwarding یعنی یک سرویس جدید که باید Patch شود، مانیتور شود و لاگ آن بررسی گردد. در بسیاری از حملات واقعی، مهاجمان دقیقا از سرویسهایی وارد شبکه شدهاند که سالها قبل فوروارد شده و فراموش شده بودند.

Port Forwarding در شبکههای خانگی vs شبکههای سازمانی

در شبکههای خانگی، Port Forwarding بیشتر برای کاربردهایی مانند دوربین مداربسته، بازی آنلاین یا Remote Desktop استفاده میشود. این تنظیمات بدون در نظر گرفتن اصول امنیتی انجام میشوند.

اما در شبکههای سازمانی، Port Forwarding فقط در شرایط خاص و با لایههای امنیتی متعدد استفاده میشود. دسترسی مستقیم از اینترنت ممنوع است و در صورت نیاز، از Reverse Proxy، VPN یا Bastion Host استفاده میشود.

سرور مجازی ویندوز

Remote Access & Full Admin

انواع Port Forwarding و تاثیر آنها بر امنیت شبکه

همه Port Forwardingها یکسان نیستند. نوع پیادهسازی نقش مهمی در میزان ریسک امنیتی دارد. شناخت این انواع کمک میکند تصمیمگیری آگاهانهتری داشته باشیم.

Port Forwarding استاتیک چیست و چه ریسکهایی دارد؟

Static Port Forwarding رایجترین و در عین حال خطرناکترین نوع Port Forwarding است. در این حالت، قانون فوروارد همیشه فعال است و هیچ شرطی برای فعال یا غیرفعال شدن آن وجود ندارد.

ریسک اصلی این روش، دائمی بودن Exposure است. اگر سرویس دچار آسیبپذیری Zero-Day شود، مهاجم بدون هیچ مانعی میتواند آن را Exploit کند.

Port Forwarding داینامیک و ارتباط آن با امنیت شبکه

Dynamic Port Forwarding در قالب Port Knocking یا Ruleهای مشروط پیادهسازی میشود. در این حالت پورت فقط زمانی باز میشود که یک الگوی خاص رعایت شده باشد.

این روش تا حد زیادی ریسک را کاهش میدهد، اما پیچیدگی پیادهسازی آن بیشتر است و نیاز به Monitoring دائمی دارد.

تفاوت Port Forwarding تکی و Port Range Forwarding

Forward کردن یک Range از پورتها بهمراتب خطرناکتر از Forward کردن یک پورت واحد است. Port Range Forwarding معمولا Attack Surface را بهشدت افزایش میدهد و کنترل آن دشوارتر است.

در معماریهای امن، همیشه توصیه میشود فقط یک پورت مشخص و ضروری فوروارد شود.

خطرات امنیتی Port Forwarding چیست؟

زمانی که بپرسیم Port Forwarding چیست، باید بلافاصله خطرات آن را نیز بررسی کنیم. مهمترین خطر، فراهم کردن دسترسی مستقیم مهاجم به سرویس داخلی است.

حملات رایج ناشی از Port Forwarding اشتباه

حملاتی مانند Brute Force، Exploit سرویسهای آسیبپذیر، و حتی Pivoting به سایر سیستمهای داخلی، همگی از پیامدهای Port Forwarding نادرست هستند.

اسکن پورت (Port Scanning) و سوءاستفاده مهاجمان

ابزارهایی مانند Nmap و Masscan به مهاجمان اجازه میدهند در چند دقیقه میلیونها IP را اسکن کنند. هر پورت فوروارد شده، عملا خود را به این ابزارها معرفی میکند.

Port Forwarding و افزایش احتمال نفوذ به شبکه داخلی

پس از نفوذ به یک سرویس فوروارد شده، مهاجم میتواند با Lateral Movement به سایر بخشهای شبکه دسترسی پیدا کند؛ این دقیقا همان نقطهای است که حملات بزرگ آغاز میشوند.

چگونه Port Forwarding را امن پیادهسازی کنیم؟

اگر ناچار به استفاده از Port Forwarding هستید، باید آن را به امنترین شکل ممکن پیادهسازی کنید. امنیت در اینجا به معنای حذف ریسک نیست، بلکه مدیریت و کاهش آن است.

بهترین تنظیمات Port Forwarding برای حفظ امنیت شبکه

استفاده از پورتهای غیرپیشفرض، محدودسازی IP مبدا، غیرفعالسازی سرویسهای غیرضروری و ثبت لاگ دقیق از مهمترین اقدامات پایه هستند.

ترکیب Port Forwarding با فایروال و IDS/IPS

Port Forwarding بدون فایروال هوشمند تقریبا غیرقابل دفاع است. استفاده از IDS/IPS برای تشخیص الگوهای مخرب، نقش حیاتی در کاهش ریسک دارد.

همانطور که در وبسایت Cloudflare اشاره شده است:

“Exposing services directly to the internet via port forwarding significantly increases the attack surface and should be avoided whenever possible.” – Cloudflare

ترجمه: «در دسترس قرار دادن مستقیم سرویسها از طریق Port Forwarding بهشدت سطح حمله را افزایش میدهد و تا حد امکان باید از آن اجتناب شود.»

نقش احراز هویت و محدودسازی IP در امنیت Port Forwarding

استفاده از Multi-Factor Authentication، لیست سفید IPها و Rate Limiting، میتواند Port Forwarding را از یک تهدید بزرگ به یک ریسک قابل مدیریت تبدیل کند.

Port Forwarding چیست و چه زمانی نباید از آن استفاده کرد؟

دانستن اینکه Port Forwarding چیست کافی نیست؛ مهمتر این است که بدانیم چه زمانی نباید از آن استفاده کنیم.

- سناریوهایی که Port Forwarding یک ریسک امنیتی است: در محیطهای حساس، سیستمهای دارای داده شخصی یا زیرساختهای حیاتی، Port Forwarding معمولا گزینه مناسبی نیست.

- جایگزینهای امن Port Forwarding در امنیت شبکه: Reverse Proxy، Zero Trust Access و HTTPS Tunnel از جمله جایگزینهای امنتر هستند که کنترل و دید بیشتری فراهم میکنند.

- VPN بهجای Port Forwarding؛ کدام امنتر است؟ VPN با رمزنگاری و احراز هویت قوی، دسترسی را به کاربران مجاز محدود میکند و در اکثر سناریوها گزینهای امنتر از Port Forwarding است.

جمعبندی؛ Port Forwarding چیست و چگونه بدون بهخطر انداختن امنیت شبکه از آن استفاده کنیم؟

در نهایت، Port Forwarding ابزاری قدرتمند اما حساس است. اگر بدون دانش امنیتی استفاده شود، میتواند دروازه نفوذ به شبکه داخلی باشد، اما در صورت پیادهسازی اصولی و ترکیب با کنترلهای امنیتی، میتواند بهعنوان یک راهکار قابلاعتماد استفاده شود. درک درست از اینکه Port Forwarding چیست، شناخت ریسکها و انتخاب جایگزینهای امن، سه عامل کلیدی برای حفظ تعادل بین دسترسپذیری و امنیت شبکه هستند.

سوالات متداول

1. Port Forwarding چیست و چرا از آن استفاده میشود؟

Port Forwarding روشی برای هدایت ترافیک ورودی از اینترنت به یک دستگاه یا سرویس مشخص در شبکه داخلی است. این قابلیت معمولاً برای دسترسی از راه دور به سرویسهایی مانند وبسرور، دوربین مداربسته یا ریموت دسکتاپ استفاده میشود، اما در صورت پیکربندی نادرست میتواند ریسک امنیتی ایجاد کند.

2. آیا Port Forwarding امنیت شبکه را کاهش میدهد؟

بهخودیخود خیر، اما اجرای نادرست آن میتواند امنیت شبکه را بهشدت تضعیف کند. باز بودن دائمی پورتها، بدون فایروال و محدودسازی IP، سطح حمله (Attack Surface) را افزایش میدهد و شبکه را در معرض اسکن پورت و حملات خودکار قرار میدهد.

3. تفاوت Port Forwarding با NAT چیست؟

NAT یک مکانیزم کلی برای ترجمه آدرسهای خصوصی به عمومی است و معمولاً بهصورت پویا انجام میشود، اما Port Forwarding یک قانون دستی و دائمی است که ترافیک یک پورت مشخص را به سیستم داخلی خاصی هدایت میکند و ریسک امنیتی بیشتری دارد.

4. چه زمانی نباید از Port Forwarding استفاده کرد؟

در شبکههای حساس، سرورهای حاوی دادههای محرمانه، یا محیطهای سازمانی، استفاده مستقیم از Port Forwarding توصیه نمیشود. در این شرایط، راهکارهایی مانند VPN، Reverse Proxy یا Zero Trust Access گزینههای امنتری هستند.

5. چگونه میتوان Port Forwarding را امنتر کرد؟

با استفاده از پورتهای غیرپیشفرض، محدودسازی IP مبدا، فعالسازی فایروال و IDS/IPS، اعمال احراز هویت قوی، و مانیتورینگ لاگها میتوان ریسکهای امنیتی Port Forwarding را تا حد زیادی کاهش داد.

6. آیا VPN جایگزین بهتری برای Port Forwarding است؟

در بیشتر سناریوها بله. VPN با رمزنگاری ترافیک و احراز هویت کاربران، دسترسی را فقط به افراد مجاز محدود میکند و نسبت به Port Forwarding مستقیم، امنیت بسیار بالاتری برای شبکه داخلی فراهم میسازد.