VLAN (Virtual LAN) یا شبکه محلی مجازی، روشی برای تقسیم منطقی یک شبکه فیزیکی به چند شبکه مستقل است که باعث افزایش امنیت، مدیریت بهتر ترافیک و کاهش Broadcast میشود. در VLAN دستگاهها بدون توجه به موقعیت فیزیکی، در یک دامنه شبکهای مشترک قرار میگیرند. این کار معمولا روی سوئیچهای مدیریتی انجام میشود و با استفاده از VLAN ID ترافیک هر شبکه از بقیه جدا میگردد. VLAN در شبکههای سازمانی برای تفکیک کاربران، واحدها و سرویسها بهصورت کارآمد استفاده میشود. برای درک دقیقتر اینکه VLAN چیست و چه کاربردهایی دارد، با وان پلتفرم همراه باشید.

فهرست مطالب

ToggleVLAN چیست و چه کاربردی دارد؟

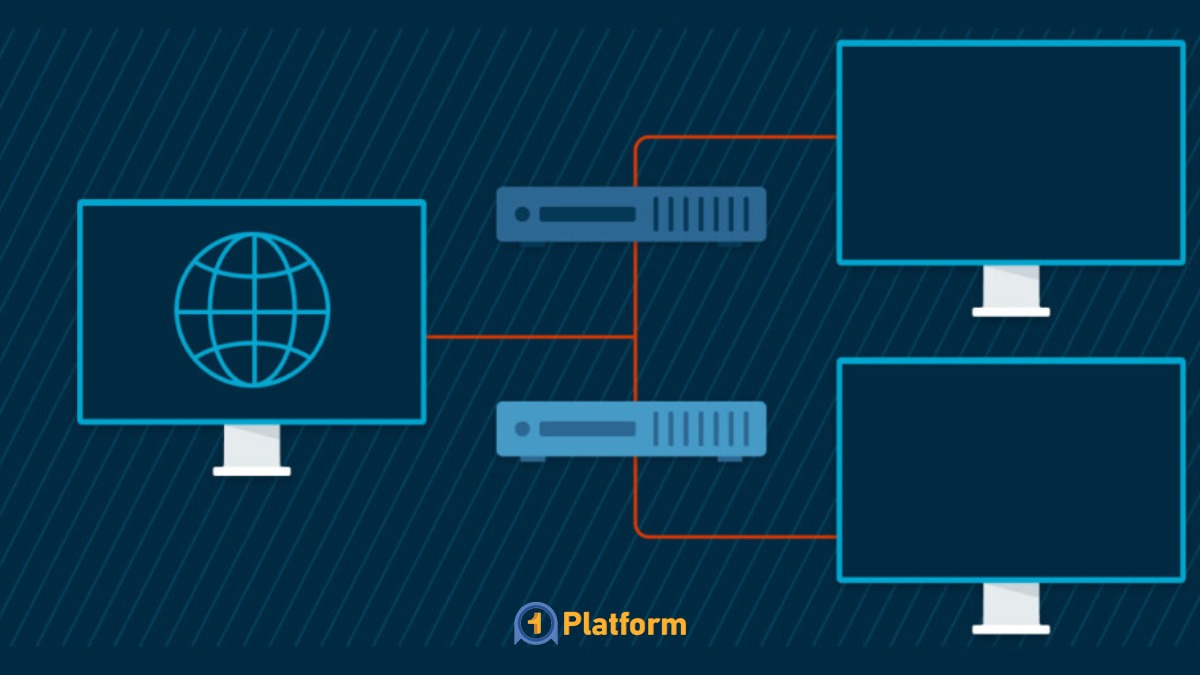

VLAN یا Virtual Local Area Network بهمعنای شبکه محلی مجازی است. VLAN به شما این امکان را میدهد که یک شبکه فیزیکی واحد را به چندین شبکه منطقی و مستقل تقسیم کنید، بدون اینکه نیاز به تغییر در ساختار فیزیکی کابلکشی یا تجهیزات باشد. در VLAN، دستگاههایی که از نظر فیزیکی ممکن است در نقاط مختلف شبکه قرار داشته باشند، میتوانند در یک شبکه منطقی مشترک قرار گیرند و بالعکس.

کاربرد اصلی VLAN در مدیریت بهتر شبکه، افزایش امنیت، کاهش ترافیک Broadcast و بهینهسازی منابع شبکه است. در شبکههای سنتی، تمام دستگاههای متصل به یک سوئیچ در یک Broadcast Domain قرار دارند، اما VLAN این دامنه را به بخشهای کوچکتر تقسیم میکند.

بهعنوان مثال، در یک سازمان میتوان VLAN جداگانهای برای واحد مالی، منابع انسانی، IT و مهمانها تعریف کرد؛ حتی اگر همه این کاربران به یک سوئیچ فیزیکی متصل باشند. این تفکیک باعث میشود اطلاعات حساس هر بخش از دسترسی غیرمجاز محافظت شود.

دلیل استفاده از VLAN در شبکه چیست؟

استفاده از VLAN پاسخی به محدودیتها و مشکلات این امکان را میدهد که یک شبکه فیزیکی واحد را به چندین شبکه منطقی و مستقل تقسیم کنید، بدون اینکه نیاز به تغییر در ساختار فیزیکی کابلکشی یا تجهیزات باشد. در VLAN، دستگاههایی که از نظر فیزیکی ممکن است در نقاط مختلف شبکه قرار داشته باشند، میتوانند در یک شبکه منطقی مشترک قرار گیرند و بالعکس.

کاربرد اصلی VLAN در مدیریت بهتر شبکه، افزایش امنیت، کاهش ترافیک Broadcast و بهینهسازی منابع شبکه است. در شبکههای سنتی، تمام دستگاههای متصل به یک سوئیچ در یک Broadcast Domain قرار دارند، اما VLAN این دامنه را به بخشهای کوچکتر تقسیم میکند.

هاست اختصاصی وردپرس

شروع از ماهانه 80 هزار تومان

بهعنوان مثال، در یک سازمان میتوان VLAN جداگانهای برای واحد مالی، منابع انسانی، IT و مهمانها تعریف کرد؛ حتی اگر همه این کاربران به یک سوئیچ فیزیکی متصل باشند. این تفکیک باعث میشود اطلاعات حساس هر بخش از دسترسی غیرمجاز محافظت شود.

دلیل استفاده از VLAN در شبکه چیست؟

استفاده از VLAN پاسخی به محدودیتها و مشکلات شبکههای سنتی است. در شبکههای بدون VLAN، با افزایش تعداد کاربران، ترافیک Broadcast بالا میرود و عملکرد شبکه کاهش مییابد. VLAN این مشکل را با تقسیم شبکه به Broadcast Domainهای کوچکتر حل میکند.

دلایل اصلی استفاده از VLAN عبارتاند از:

- افزایش امنیت شبکه با جداسازی منطقی کاربران

- کاهش ترافیک غیرضروری Broadcast

- مدیریت سادهتر و انعطافپذیرتر شبکه

- کاهش هزینهها نسبت به ایجاد شبکههای فیزیکی مجزا

- امکان توسعه آسان شبکه بدون تغییرات فیزیکی

بهطور خلاصه، VLAN به مدیر شبکه اجازه میدهد کنترل دقیقتری روی جریان دادهها و دسترسی کاربران داشته باشد.

مزایای VLAN در شبکههای کامپیوتری

VLAN مزایای متعددی دارد که آن را به یکی از مهمترین مفاهیم در طراحی شبکههای مدرن تبدیل کرده است:

- افزایش امنیت: با تفکیک کاربران در VLANهای مختلف، دسترسی مستقیم بین بخشها محدود میشود و احتمال شنود یا حملات داخلی کاهش مییابد.

- کاهش Broadcast Domain: هر VLAN یک Broadcast Domain جداگانه است؛ بنابراین پیامهای Broadcast فقط در همان VLAN پخش میشوند.

- مدیریت سادهتر شبکه: تغییر محل فیزیکی کاربران بدون تغییر تنظیمات IP یا ساختار شبکه امکانپذیر است.

- افزایش کارایی شبکه: کاهش ترافیک اضافی باعث بهبود سرعت و عملکرد کلی شبکه میشود.

- انعطافپذیری بالا: VLANها بهراحتی قابل ایجاد، حذف یا تغییر هستند.

انواع VLAN و دستهبندی آنها

VLANها بر اساس معیارهای مختلفی دستهبندی میشوند. مهمترین انواع VLAN عبارتاند از:

سرور مجازی ارزان

شروع از ماهانه 100 هزارتومان

| نوع VLAN | توضیح |

|---|---|

| Default VLAN | VLAN پیشفرض سوئیچ (معمولا VLAN 1) |

| Data VLAN | برای ترافیک کاربران |

| Voice VLAN | مخصوص ترافیک VoIP |

| Management VLAN | برای مدیریت تجهیزات شبکه |

| Native VLAN | VLAN بدون تگ در لینک Trunk |

همچنین VLANها از نظر روش عضویت به دو دسته تقسیم میشوند:

- Static VLAN: عضویت پورتها بهصورت دستی

- Dynamic VLAN: عضویت بر اساس MAC Address یا Policy

VLAN ID و نقش آن در تفکیک شبکه

VLAN ID یک شناسه عددی است که هر VLAN را از دیگری متمایز میکند. این شناسه در استاندارد 802.1Q استفاده میشود و بازه آن معمولاً از 1 تا 4094 است.

هر فریم اترنت که به VLAN خاصی تعلق دارد، با VLAN ID مشخص میشود تا سوئیچها بدانند فریم متعلق به کدام شبکه منطقی است. بدون VLAN ID، تشخیص مرز بین VLANها امکانپذیر نخواهد بود.

نحوه عملکرد VLAN در سوئیچها

سوئیچها با استفاده از جدول VLAN، تصمیم میگیرند که هر فریم ارسالی به کدام پورتها منتقل شود. وقتی فریمی وارد سوئیچ میشود:

- 1 شناسه عددی است که هر VLAN را از دیگری متمایز میکند. این شناسه در استاندارد 802.1Q استفاده میشود و بازه آن معمولا از 1 تا 4094 است.

هر فریم اترنت که به VLAN خاصی تعلق دارد، با VLAN ID مشخص میشود تا سوئیچها بدانند فریم متعلق به کدام شبکه منطقی است. بدون VLAN ID، تشخیص مرز بین VLANها امکانپذیر نخواهد بود.

تفاوت VLAN با شبکه فیزیکی سنتی

در شبکه فیزیکی سنتی، جداسازی شبکهها نیازمند تجهیزات جداگانه است. اما در VLAN، این جداسازی بهصورت نرمافزاری انجام میشود.

سرور مجازی ویندوز

Remote Access & Full Admin

تفاوتهای اصلی:

- VLAN مستقل از مکان فیزیکی است

- هزینه پیادهسازی VLAN کمتر است

- مدیریت VLAN بسیار سادهتر است

- توسعه شبکه با VLAN انعطافپذیرتر است

پورت Access و Trunk در VLAN چیست؟

پورت Access پورتی است که فقط به یک VLAN تعلق دارد و معمولاً برای اتصال کامپیوترهای کاربران استفاده میشود.

پورت Trunk پورتی است که ترافیک چند VLAN را بهصورت همزمان منتقل میکند و معمولاً بین سوئیچها یا بین سوئیچ و روتر استفاده میشود.

تفاوت اصلی:

- Access → یک VLAN

- Trunk → چند VLAN با استفاده از Tag

استاندارد IEEE 802.1Q در VLAN

802.1Q استانداردی است که برای Tag کردن فریمهای VLAN استفاده میشود. این استاندارد یک هدر 4 بایتی به فریم اترنت اضافه میکند که شامل VLAN ID است.

این Tag باعث میشود فریمها هنگام عبور از لینک Trunk، VLAN خود را حفظ کنند. بدون 802.1Q، انتقال چند VLAN روی یک لینک ممکن نیست.

آموزش ایجاد VLAN در سوئیچ (مرحلهبهمرحله)

در این بخش، ایجاد VLAN روی سوئیچ Cisco بهصورت کاملا فنی آموزش داده میشود.

مرحله 1: ورود به حالت تنظیمات

Switch> enable

Switch# configure terminal

مرحله 2: ایجاد VLAN

Switch(config)# vlan 10

Switch(config-vlan)# name Finance

Switch(config-vlan)# exit

مرحله 3: اختصاص پورت به VLAN (Access Mode)

Switch(config)# interface fastEthernet 0/1

Switch(config-if)# switchport mode access

Switch(config-if)# switchport access vlan 10

Switch(config-if)# exit

مرحله 4: ایجاد VLANهای دیگر

Switch(config)# vlan 20

Switch(config-vlan)# name IT

مرحله 5: تنظیم پورت Trunk

Switch(config)# interface gigabitEthernet 0/1

Switch(config-if)# switchport mode trunk

Switch(config-if)# switchport trunk allowed vlan 10,20

مرحله 6: بررسی تنظیمات

Switch# show vlan brief

Switch# show interfaces trunk

در این مرحله VLANها بهدرستی ایجاد و پیکربندی شدهاند.

نحوه ارتباط بین VLANها (Inter-VLAN Routing)

VLANها بهصورت ذاتی از یکدیگر ایزوله هستند و هر VLAN یک Broadcast Domain مستقل محسوب میشود. به همین دلیل، دستگاههای موجود در VLANهای مختلف، حتی اگر روی یک سوئیچ فیزیکی قرار داشته باشند، نمیتوانند مستقیما با یکدیگر ارتباط برقرار کنند. برای برقراری این ارتباط، وجود یک مکانیزم مسیریابی لایه ۳ (Layer 3) الزامی است که بتواند ترافیک را بین شبکههای منطقی مختلف هدایت کند. این فرآیند با عنوان Inter-VLAN Routing شناخته میشود.

Inter-VLAN Routing معمولا به یکی از دو روش زیر پیادهسازی میشود:

1. Router-on-a-Stick

در این روش، یک روتر از طریق یک لینک Trunk به سوئیچ متصل میشود و تمام VLANها از همان لینک فیزیکی واحد عبور میکنند. روی اینترفیس روتر، برای هر VLAN یک Sub-interface مجزا تعریف میشود که هرکدام دارای VLAN ID و آدرس IP مخصوص به خود هستند. این IPها بهعنوان Default Gateway کلاینتهای آن VLAN عمل میکنند.

ویژگیهای Router-on-a-Stick:

- استفاده از یک پورت فیزیکی روتر برای چند VLAN

- وابسته به استاندارد 802.1Q برای Tagging

- مناسب شبکههای کوچک تا متوسط

- محدودیت پهنای باند به دلیل عبور تمام ترافیک از یک لینک

مثال مفهومی:

- VLAN 10 → Sub-interface:

G0/0.10 - VLAN 20 → Sub-interface:

G0/0.20

هر زمان کلاینتی بخواهد با VLAN دیگر ارتباط برقرار کند، ترافیک ابتدا به روتر ارسال شده، مسیریابی میشود و سپس به VLAN مقصد بازمیگردد.

از آنجایی که VLAN بدون Inter-VLAN Routing کاملا ناقص است، توصیه میکنیم حتما مقاله روتر لایه ۳ و نحوه عملکرد آن را نیز برای درک بهتر مطالعه کنید.

2. Layer 3 Switch (SVI)

در این روش، مسیریابی بین VLANها مستقیماً توسط سوئیچ لایه ۳ انجام میشود و دیگر نیازی به روتر مجزا نیست. برای هر VLAN یک SVI (Switch Virtual Interface) تعریف میشود که دارای آدرس IP بوده و نقش Gateway آن VLAN را ایفا میکند.

مزایای استفاده از Layer 3 Switch:

- سرعت بسیار بالا به دلیل مسیریابی در سختافزار (ASIC)

- حذف گلوگاه Router-on-a-Stick

- مناسب شبکههای بزرگ و Enterprise

- پیکربندی سادهتر و مقیاسپذیرتر

در این مدل، سوئیچ همزمان وظایف لایه ۲ (Switching) و لایه ۳ (Routing) را انجام میدهد و ارتباط بین VLANها با حداقل تاخیر برقرار میشود.

سناریوهای عملی و کاربردی VLAN

VLAN یکی از پرکاربردترین ابزارها در طراحی شبکههای مدرن است و تقریبا در تمام محیطهای حرفهای استفاده میشود. در ادامه، مهمترین سناریوهای عملی VLAN بررسی شدهاند:

1. جداسازی شبکه مهمان از شبکه داخلی

در سازمانها، شرکتها و حتی هتلها، کاربران مهمان نباید به منابع داخلی مانند سرورها، پرینترها یا سیستمهای مالی دسترسی داشته باشند. با ایجاد یک VLAN مخصوص Guest، ترافیک مهمانها کاملا از شبکه داخلی جدا شده و فقط به اینترنت دسترسی خواهد داشت. این کار امنیت شبکه را بهطور قابلتوجهی افزایش میدهد.

2. تفکیک ترافیک VoIP و Data

در شبکههایی که از تلفنهای تحت شبکه (VoIP) استفاده میکنند، تأخیر و کیفیت صدا اهمیت زیادی دارد. با تعریف Voice VLAN جداگانه، میتوان:

- اولویت ترافیک صوتی را با QoS افزایش داد

- نویز و تأخیر را کاهش داد

- مدیریت تماسها را سادهتر کرد

3. شبکههای دانشگاهی و سازمانی

در دانشگاهها، VLANها برای تفکیک:

- دانشجویان

- اساتید

- کارکنان اداری

- آزمایشگاهها

استفاده میشوند. این تفکیک هم باعث افزایش امنیت میشود و هم مدیریت دسترسیها را سادهتر میکند.

4. دیتاسنترها و شبکههای Enterprise

در دیتاسنترها، VLAN برای جداسازی:

- سرورها

- سرویسها

- محیطهای Production و Test

- شبکههای مدیریت

بهکار میرود. این ساختار، طراحی شبکه را ماژولار، امن و مقیاسپذیر میکند.

بهطور کلی، هر جا که کنترل دسترسی، امنیت و مدیریت ترافیک اهمیت دارد، VLAN یک راهحل استاندارد و ضروری است.

خطاها و مشکلات رایج در پیادهسازی VLAN

با وجود سادگی مفهوم VLAN، اشتباهات پیکربندی میتوانند باعث قطع ارتباط یا بروز مشکلات جدی در شبکه شوند. رایجترین خطاها عبارتاند از:

1. تنظیم نادرست VLAN ID

اگر VLAN ID در سوئیچهای مختلف یا روی پورت Trunk یکسان نباشد، فریمها به VLAN اشتباه ارسال شده یا بهطور کامل Drop میشوند. این مشکل معمولا باعث عدم ارتباط بین کلاینتها میشود.

2. عدم هماهنگی Native VLAN در لینکهای Trunk

Native VLAN باید در دو طرف لینک Trunk یکسان باشد. عدم تطابق Native VLAN میتواند منجر به:

- نشت ترافیک

- مشکلات امنیتی

- Loopهای غیرمنتظره

شود که تشخیص آنها دشوار است.

3. فراموش کردن Inter-VLAN Routing

بسیاری از مدیران شبکه VLANها را بهدرستی ایجاد میکنند، اما Gateway یا مسیریابی بین VLANها را پیکربندی نمیکنند. در نتیجه، کاربران فقط داخل VLAN خود ارتباط دارند و به شبکههای دیگر دسترسی- اولویت ترافیک صوتی را با QoS افزایش داد

- نویز و تأخیر را کاهش داد

- مدیریت تماسها را سادهتر کرد

3. شبکههای دانشگاهی و سازمانی

در دانشگاهها، VLANها برای تفکیک:

- دانشجویان

- اساتید

- کارکنان اداری

- آزمایشگاهها

استفاده میشوند. این تفکیک هم باعث افزایش امنیت میشود و هم مدیریت دسترسیها را سادهتر میکند.

4. دیتاسنترها و شبکههای Enterprise

در دیتاسنترها، VLAN برای جداسازی:

- سرورها

- سرویسها

- محیطهای Production و Test

- شبکههای مدیریت

بهکار میرود. این ساختار، طراحی شبکه را ماژولار، امن و مقیاسپذیر میکند.

بهطور کلی، هر جا که کنترل دسترسی، امنیت و مدیریت ترافیک اهمیت دارد، VLAN یک راهحل استاندارد و ضروری است.

جمعبندی

VLAN یکی از پایهایترین و مهمترین مفاهیم در شبکههای کامپیوتری است که با ایجاد شبکههای منطقی مستقل، امنیت، کارایی و مدیریتپذیری شبکه را بهطور چشمگیری افزایش میدهد. با درک صحیح مفاهیم VLAN، پورتهای Access و Trunk، استاندارد 802.1Q و Inter-VLAN Routing، میتوان شبکهای حرفهای، مقیاسپذیر و امن طراحی و پیادهسازی کرد.