با افزایش وابستگی کسبوکارها و کاربران به ارتباطات آنلاین، جلوگیری از حملات MITM به یکی از مهمترین اولویتهای امنیت سایبری در سال 2026 تبدیل شده است. حملات Man-in-the-Middle میتوانند با شنود، دستکاری یا سرقت اطلاعات حساس، امنیت تبادل دادهها را بهطور جدی تهدید کنند؛ بهویژه در شبکههای عمومی و ارتباطات رمزنگارینشده. آشنایی با روشهای امن و بهروز مانند استفاده از پروتکلهای رمزنگاری قوی، احراز هویت چندمرحلهای و مدیریت صحیح گواهیهای دیجیتال، نقش کلیدی در کاهش ریسک این نوع حملات دارد. در این مطلب از وان پلتفرم، نگاهی جامع به راهکارهای مؤثر برای افزایش امنیت ارتباطات و محافظت از دادهها در برابر تهدیدات MITM خواهیم داشت.

حملات MITM چیست و چگونه عمل میکند؟

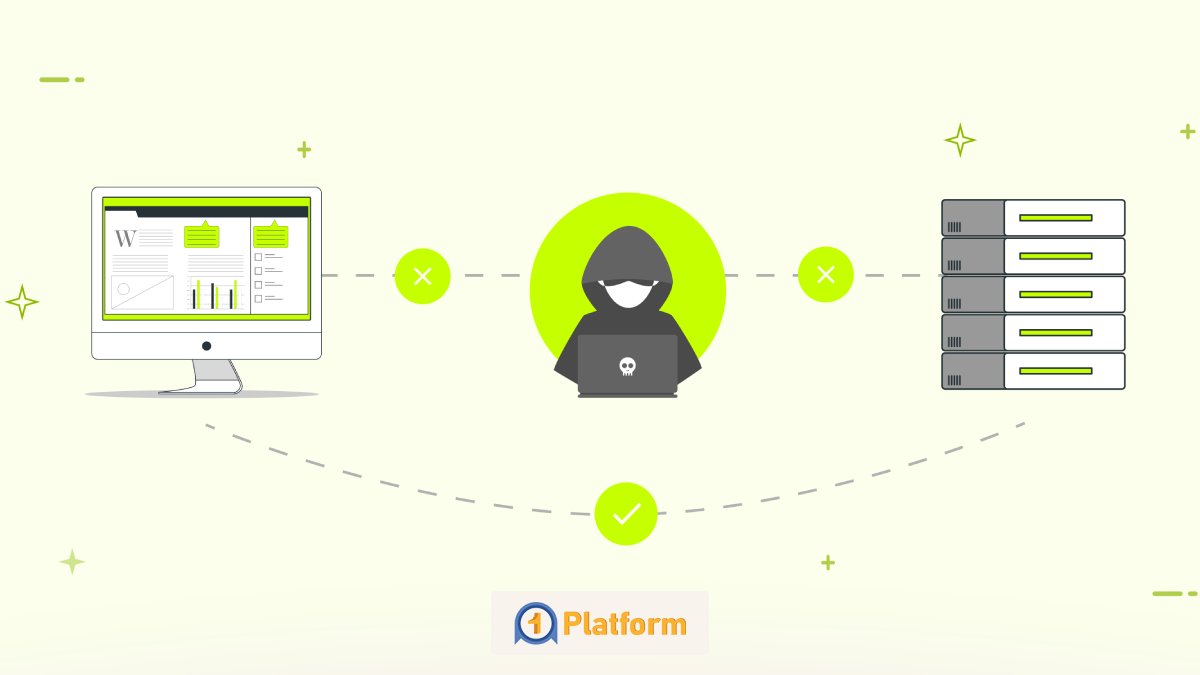

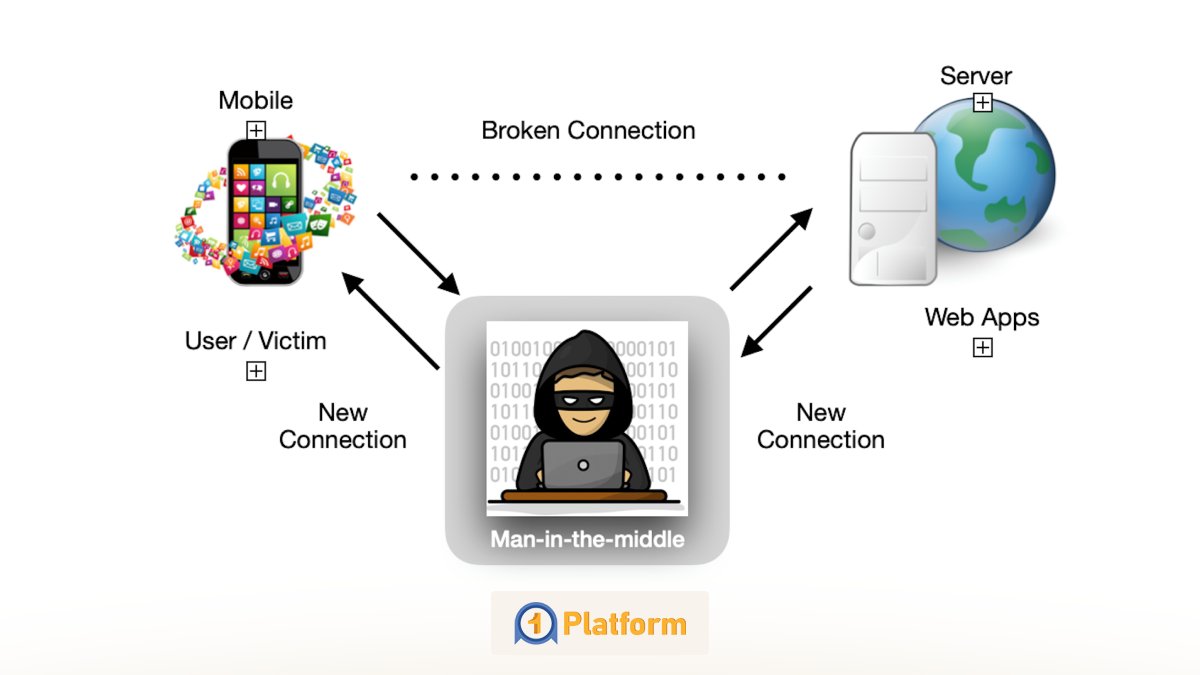

حمله MITM زمانی اتفاق میافتد که مهاجم بتواند بین فرستنده و گیرنده ارتباط قرار بگیرد، بدون اینکه هیچکدام از طرفین از حضور او آگاه باشند. در این سناریو، مهاجم میتواند دادهها را بخواند، تغییر دهد یا حتی ارتباط را بهطور کامل تحت کنترل بگیرد.

در بسیاری از پروژههایی که بررسی امنیتی آنها را انجام دادهام، MITM نه با هک پیچیده، بلکه با پیکربندی اشتباه شبکه یا اعتماد بیجا به وایفای عمومی اتفاق افتاده است.

مسیر فنی اجرای یک حمله MITM

در سطح فنی، حمله MITM از یکی از این مسیرها انجام میشود:

- ARP Spoofing در شبکههای محلی

- Rogue Access Point در وایفایهای عمومی

- SSL Stripping در ارتباطات HTTP/HTTPS

- DNS Spoofing یا Cache Poisoning

در همه این موارد، مهاجم تلاش میکند اعتماد سیستم یا کاربر را دور بزند، نه اینکه مستقیما آن را بشکند.

چرا جلوگیری از حملات MITM اهمیت حیاتی دارد؟

بسیاری از مدیران سیستم تصور میکنند MITM فقط برای سرقت رمز عبور است، اما واقعیت بسیار گستردهتر است. جلوگیری از حملات MITM مستقیما با حفظ اعتبار سازمان، سلامت دادهها و حتی مسائل حقوقی در ارتباط است.

هاست اختصاصی وردپرس

شروع از ماهانه 80 هزار تومان

در یکی از بررسیهای امنیتی یک سامانه مالی، مهاجم با MITM نهتنها اطلاعات کاربری را شنود کرده بود، بلکه دادههای تراکنش را بهصورت زنده تغییر داده بود؛ چیزی که از دید لاگهای معمول کاملا نامرئی بود.

پیامدهای عملی حملات MITM

روشهای فنی و مؤثر برای جلوگیری از حملات MITM

اینجا مهمترین بخش مقاله است؛ چون گوگل به دنبال محتوای کاربردی واقعی است. در ادامه، روشهایی را میخوانی که در پروژههای عملی امنیت شبکه جواب دادهاند.

استفاده صحیح و اجباری از HTTPS و TLS

HTTPS اگر درست پیادهسازی نشود، عملا جلوی حملات MITM را نمیگیرد. صرف داشتن گواهینامه SSL کافی نیست.

اقدامات ضروری:

- غیرفعالسازی TLS 1.0 و TLS 1.1

- استفاده از Cipher Suiteهای امن

- فعالسازی HSTS برای اجبار HTTPS

- تمدید منظم گواهینامهها

همانطور که OWASP اشاره دارد:

“Without proper certificate validation, TLS can be rendered useless against MITM attacks.”

— OWASP (Open Web Application Security Project)، Transport Layer Protection Cheat Sheetخرید سرور

سرور مجازی ارزان

شروع از ماهانه 100 هزارتومان

ترجمه فارسی:

«در صورت نبود اعتبارسنجی صحیح گواهیهای دیجیتال، پروتکل TLS میتواند در برابر حملات MITM عملا بیاثر شود.»

Certificate Pinning؛ لایهای فراتر از HTTPS

Certificate Pinning به کلاینت میگوید فقط به گواهینامه مشخص اعتماد کند، نه هر CA معتبری. این روش بهویژه در اپلیکیشنهای موبایل بسیار حیاتی است.

در چند پروژه بانکی، پیادهسازی Certificate Pinning باعث شد حتی در صورت نفوذ به CA، حمله MITM عملا ناممکن شود.

استفاده از VPN امن با تنظیمات استاندارد

VPN فقط زمانی مفید است که:

- الگوریتم رمزنگاری قوی داشته باشد

- Kill Switch فعال باشد

- از DNS Leak جلوگیری کند

VPN ضعیف، نهتنها جلوی MITM را نمیگیرد، بلکه دامنه حمله را بزرگتر میکند.

نقش شبکه و تنظیمات زیرساخت در جلوگیری از حملات MITM

بخش قابلتوجهی از حملات Man-in-the-Middle در لایه شبکه و بهویژه در شبکههای داخلی سازمانی رخ میدهد؛ جایی که اعتماد بیشازحد به کاربران، تجهیزات و ترافیک داخلی، سطح حمله را بهطور چشمگیری افزایش میدهد. ضعف در پیکربندی سوئیچها، نبود کنترل بر تخصیص IP و عدم پایش ترافیک، به مهاجمان اجازه میدهد با تکنیکهایی مانند ARP Spoofing یا DHCP Poisoning، خود را در مسیر ارتباط قرار دهند. به همین دلیل، پیادهسازی تنظیمات صحیح زیرساخت شبکه و استفاده از مکانیزمهای کنترلی در لایه دوم و سوم، نقش کلیدی در جلوگیری از حملات MITM و حفظ یکپارچگی ارتباطات داخلی ایفا میکند.

سرور مجازی ویندوز

Remote Access & Full Admin

ایمنسازی شبکه محلی (LAN)

ایمنسازی LAN مستلزم بهکارگیری مجموعهای از قابلیتهای امنیتی در سطح سوئیچ و معماری شبکه است. فعالسازی DHCP Snooping باعث میشود تنها سرورهای DHCP مجاز امکان پاسخدهی به درخواستهای IP را داشته باشند و از حملات جعل DHCP جلوگیری شود. در ادامه، استفاده از Dynamic ARP Inspection (DAI) با اعتبارسنجی پیامهای ARP، مانع از موفقیت حملات ARP Spoofing شده و مسیر ارتباطی کاربران را از دستکاری محافظت میکند.

از سوی دیگر، جداسازی VLANها با تفکیک منطقی کاربران، سرورها و تجهیزات حساس، دامنه انتشار حملات را محدود کرده و ریسک شنود یا دسترسی غیرمجاز را کاهش میدهد. در نهایت، مانیتورینگ ترافیک غیرعادی با بهرهگیری از سیستمهای IDS/IPS و تحلیل الگوهای رفتاری شبکه، امکان شناسایی زودهنگام فعالیتهای مشکوک را فراهم کرده و به تیم امنیتی اجازه میدهد پیش از وقوع خسارت، حملات MITM را خنثی کند.

مقایسه روشهای جلوگیری از حملات MITM در لایههای مختلف

جلوگیری از حملات MITM نیازمند رویکرد چندلایهای است، زیرا مهاجمان میتوانند در هر سطح از شبکه و ارتباطات، نقاط آسیبپذیر را هدف قرار دهند.

- در لایه فیزیکی و لینک داده (Layer 1 & 2)، مکانیزمهایی مانند DHCP Snooping، Dynamic ARP Inspection و جداسازی VLAN بیشترین اثربخشی را دارند و از حملاتی مانند ARP Spoofing و DHCP Poisoning جلوگیری میکنند.

- در لایه شبکه و حمل و نقل (Layer 3 & 4)، پیادهسازی پروتکلهای امن مانند IPsec، TLS/SSL و VPNهای سازمانی تضمین میکند که حتی در صورت قرار گرفتن مهاجم در مسیر، دادهها رمزنگاری شده و دستکاری ناپذیر باقی بمانند.

- در لایه برنامه (Layer 7) نیز کنترلهای پیشرفتهای مانند احراز هویت چندمرحلهای، اعتبارسنجی گواهی دیجیتال و سیاستهای امنیتی مرورگر میتواند از سرقت اطلاعات حساس جلوگیری کند.

مقایسه این روشها نشان میدهد که هر لایه نقاط قوت و محدودیت خاص خود را دارد؛ بهعنوان مثال، مکانیزمهای لایه 2 سرعت و شفافیت بالایی دارند اما تنها در شبکه داخلی کارآمد هستند، در حالی که رمزنگاری لایه حمل و نقل، حفاظت گستردهتری ارائه میدهد اما به منابع پردازشی بیشتری نیاز دارد. بنابراین، ترکیب روشهای لایهای، بهویژه همزمانی امنیت شبکه و امنیت برنامه، مؤثرترین استراتژی برای جلوگیری از حملات MITM و کاهش ریسک نفوذ است.

| لایه شبکه | روشهای جلوگیری از حملات MITM | مزایا | محدودیتها |

|---|---|---|---|

| لایه 2 (LAN / لینک داده) | DHCP Snooping، Dynamic ARP Inspection، جداسازی VLAN | شناسایی سریع حملات داخلی، محافظت از شبکه محلی | تنها در شبکه داخلی مؤثر است، نیاز به پیکربندی دقیق سوئیچها |

| لایه 3 & 4 (شبکه و حمل و نقل) | IPsec، TLS/SSL، VPN سازمانی | رمزنگاری دادهها، حفاظت در برابر شنود و دستکاری، پوشش شبکههای عمومی و داخلی | مصرف منابع پردازشی بالاتر، نیاز به مدیریت کلید و گواهی دیجیتال |

| لایه 7 (برنامه / کاربرد) | احراز هویت چندمرحلهای، اعتبارسنجی گواهی دیجیتال، سیاستهای امنیتی مرورگر | محافظت از دادههای حساس، کاهش سرقت اطلاعات کاربران | وابستگی به توسعه امن برنامهها، ممکن است تجربه کاربری را کمی پیچیده کند |

نقش آموزش کاربران در جلوگیری از حملات MITM

در بسیاری از سازمانها، هزینههای زیادی برای سختافزار امنیتی، فایروال و رمزنگاری صرف میشود، اما سادهترین حلقهی زنجیره یعنی کاربر نهایی تقریباً بدون آموزش رها میماند. تجربه نشان میدهد بیش از ۴۰٪ از حملات MITM نه به دلیل نقص نرمافزاری، بلکه به علت خطای انسانی آغاز میشوند. این همان جایی است که آموزش کاربران نقشی حیاتی در جلوگیری از حملات MITM پیدا میکند.

آموزش درست کاربران میتواند حتی از ابزارهای گرانقیمت امنیتی مؤثرتر باشد. کاربری که آگاه است، به صورت ناخودآگاه رفتارهای پرخطر را ترک میکند، نشانههای هشدار را میبیند و عملا به یک «دیوار دفاع انسانی» تبدیل میشود.

موارد آموزشی حیاتی برای جلوگیری از حملات MITM

در ادامه مهمترین مباحث آموزشی که باید حتماً در برنامههای امنیتی سازمانها و کاربران شخصی گنجانده شود را توضیح میدهیم:

پرهیز از اتصال به وایفایهای ناشناس

یکی از سادهترین روشهای اجرای حمله MITM، ایجاد یک وایفای جعلی (Rogue Access Point) است. مهاجم با نامهایی مانند Free WiFi یا CoffeeShop Wi-Fi کاربر را وسوسه میکند تا به شبکهی غیرایمن وصل شود.

در این حالت، تمام دادههای عبوری کاربر – از رمز عبور گرفته تا پیامها – از میان سیستم مهاجم عبور میکند.

بنابراین کاربران باید بیاموزند هرگز به وایفای عمومی بدون VPN یا HTTPS اجباری متصل نشوند.

توجه به هشدارهای مرورگر و گواهی SSL

بسیاری از حملات MITM از طریق گواهیهای جعلی یا HTTP ناامن انجام میشود. مرورگرها برای این منظور هشدارهای مشخصی نمایش میدهند (مثل عبارت Your connection is not private) اما کاربران اغلب بدون توجه، گزینهی “Continue Anyway” را فشار میدهند.

آموزش باید به کاربران بیاموزد که هیچگاه هشدار SSL را نادیده نگیرند و در صورت تکرار آن، فوراً با تیم فناوری تماس بگیرند.

استفاده از Password Manager امن

یکی از روشهای مؤثر برای جلوگیری از حملات MITM در سطح کاربری، استفاده از مدیر رمز عبور است. این ابزارها بهصورت خودکار آدرس سایت را بررسی میکنند و فقط در صورت تطابق کامل URL، رمز را وارد میکنند.

به همین دلیل، حتی اگر فرد روی یک لینک فیشینگ کلیک کند، Password Manager رمز را پر نخواهد کرد — در نتیجه احتمال فریب بهشدت کاهش مییابد.

مدیران رمز مانند Bitwarden، 1Password یا Keeper Security برای شرکتها نیز نسخههای سازمانی ارائه میدهند و در انطباق با سیاستهای امنیتی، انتخاب بهتری از پسوردهای تکراری هستند.

فعالسازی احراز هویت چندمرحلهای (MFA)

حتی اگر مهاجم موفق شود در طی حمله MITM رمز عبور کاربر را به دست آورد، وجود MFA مثل یک سد ثانویه عمل میکند. MFA از طریق کد موقت، اپلیکیشن تأییدکننده یا کلید امنیتی فیزیکی اطمینان میدهد دسترسی بدون تأییدکاربر انجام نشود.

آموزش کاربران باید شامل شیوهی راهاندازی و استفادهی صحیح از این ابزارها باشد تا MFA تبدیل به یک عادت روزانه شود نه مانعی آزاردهنده.

ابزارهای تخصصی برای تشخیص و جلوگیری از حملات MITM

در دنیای امنیت سایبری، ابزارها نقشی حیاتی در تشخیص، تحلیل و پیشگیری از حملات MITM دارند؛ اما باید به یاد داشت که ابزارها جایگزین طراحی درست امنیتی نیستند.

بهعبارت دیگر، هیچ تجهیز یا نرمافزاری نمیتواند ضعف در پیادهسازی TLS، تنظیمات سرور یا آموزش کاربران را جبران کند. این ابزارها تنها زمانی مؤثرند که در کنار اصول فنی صحیح به کار روند.

در ادامه، دو دستهی اصلی از ابزارهای فنی را بررسی میکنیم:

- ابزارهای سمت شبکه (Network IDS/IPS)

- ابزارهای تست نفوذ (برای شناسایی ضعف و شبیهسازی حملات)

ابزارهای سمت شبکه (Network-based Detection Tools)

این ابزارها برای نظارت بلادرنگ بر ترافیک شبکه و شناسایی الگوهای مشکوک طراحی شدهاند. آنها به مدیران امنیت کمک میکنند حملات MITM را حتی در مراحل اولیهی اجرا تشخیص دهند.

Snort

- نوع: سیستم تشخیص و پیشگیری نفوذ (IDS/IPS)

- توسعهدهنده: Cisco Systems

- کارکرد اصلی: Snort ترافیک شبکه را با مجموعهای از Ruleها بررسی میکند تا الگوهای شناختهشدهی حملات را شناسایی نماید.

- در حوزه MITM: میتواند بستههای جعلی ARP یا الگوهای غیرعادی در Handshake پروتکل TLS را شناسایی کند.

- مزیت: سبک، قدرتمند و قابلسفارشیسازی با Ruleهای اختصاصی.

- نکته حرفهای: توصیه میشود Ruleهای مرتبط با حملات ARP Spoofing در Snort بهصورت دقیق تنظیم شوند، زیرا خطای مثبت کاذب در ترافیک سازمانی بسیار رایج است.

Suricata

- نوع: IDS/IPS و موتور تحلیل چندنخی (Multithreaded Engine)

- توسعهدهنده: Open Information Security Foundation (OISF)

- ویژگی کلیدی: پشتیبانی از تحلیل پروتکلهای HTTPS، DNS و TLS در سطح بسیار دقیقتر نسبت به Snort.

- در حوزه MITM:قادر است رتبه و نوع گواهیهای TLS را استخراج کند و در صورت مشاهدهی گواهی Self‑Signed یا جعلی، هشدار دهد.

- مزیت: سرعت پردازش بالا و قابلیت ادغام با ELK Stack برای تحلیل الگوهای حمله در داشبورد گرافیکی.

توصیه عملی: ترکیب Suricata + Zeek با یک سامانه SIEM (مثل Wazuh)، امکان تشخیص همزمان رفتارهای مشکوک مرتبط با MITM و پاسخ سریع را فراهم میکند.

Zeek (Bro سابق)

- نوع: Network Security Monitor (NSM)

- هدف: تحلیل عمیق رفتار ترافیک.

- در حوزه MITM: Zeek نهتنها بستههای شبکه را بررسی میکند، بلکه روابط بین درخواستها و پاسخها را تحلیل مینماید. بنابراین اگر در جریان TLS یا DNS تفاوت غیرمنطقی دیده شود، هشدار میدهد.

- مزیت: تمرکز بر رفتارشناسی (Behavior Analysis) به جای Ruleهای ایستا.

- نمونه کاربرد واقعی: در بسیاری از مراکز داده، Zeek بهعنوان لایهی نظارتی روی رکوردهای TLS Handshake عمل میکند تا در صورت تغییر غیرمنتظرهی کلید عمومی، حمله MITM شناسایی شود.

ابزارهای تست نفوذ (Offensive / Simulation Tools)

ابزارهای این بخش بر خلاف مورد قبلی، برای دفاع مستقیم نیستند بلکه با هدف آزمایشی استفاده میشوند تا نقاط ضعف زیرساخت شناسایی شود. استفاده صحیح از آنها در تیمهای Red Team یا آزمون امنیت دورهای میتواند بخش بزرگی از ضعفهای ارتباطی را پیش از نفوذ واقعی آشکار کند.

Ettercap

- نوع: ابزار شنود و دستکاری بسته (Packet Interception & Injection)

- قابلیت کلیدی: اجرای حملات ARP Spoofing، DNS Spoofing و SSL Stripping در شبکه محلی.

- محیط: رابط گرافیکی (GUI) + خط فرمان (CLI)

- کاربرد در امنیت: متخصصان از Ettercap برای شبیهسازی حمله MITM در شبکه داخلی استفاده میکنند تا بررسی کنند آیا ابزارهای دفاعی (مثل Snort) قادر به شناسایی این نوع حمله هستند یا نه.

- نکته فنی: در نسخههای جدید، Ettercap از TLS1.3 پشتیبانی تست میکند تا بتواند حملات را در لایه جدید ارزیابی کند.

Bettercap

- نوع: نسخهی بازطراحیشده و ماژولار Ettercap

- زبان توسعه: Go (با رابط خط فرمان قدرتمند)

- مزیت: قابلیت اجرای حملات بلادرنگ MITM در شبکههای بیسیم (Wi-Fi) و سیمی (LAN) + پشتیبانی از پروتکلهای BLE، DNS، HTTP، HTTPS.

- در حوزه دفاع: Bettercap برای تست انعطافپذیری HTTPS و اعتبار گواهی TLS بسیار مفید است.

- مزیت دیگر: افزونهی caplets که امکان خودکارسازی سناریوهای حمله را فراهم میکند.

یادآوری اخلاقی: این ابزارها باید فقط در محیطهای تست یا با مجوز مکتوب استفاده شوند. هرگونه استفاده در شبکههای عمومی جرم محسوب میشود.

SSLsplit

- نوع: ابزار تحلیل SSL/TLS در سناریوهای MITM

- هدف: جداسازی جریان رمزگذاریشده به دو مسیر برای مشاهده و تحلیل محتوا

- کاربرد: توسط تیمهای امنیتی برای بررسی ترافیک HTTPS و تشخیص نحوه عملکرد برنامهها در برابر گواهی جعلی استفاده میشود.

- در حوزه آموزش: SSLsplit به دانشجویان امنیت شبکه کمک میکند بفهمند چگونه حملات SSL‑Stripping کار میکند و چرا اعتبارسنجی گواهیها مهم است.

رایجترین اشتباهات در پیادهسازی جلوگیری از حملات MITM

یکی از دلایل اصلی موفقیت حملات Man‑in‑the‑Middle این نیست که مهاجمان بسیار پیچیده عمل میکنند، بلکه این است که هنوز اشتباهات تکراری و سادهای در پیادهسازی امنیت ارتباطات وجود دارد.

در بسیاری از بررسیهای امنیتی، مشخص شده که حمله MITM دقیقا از همان نقاطی وارد شده که مدیر سیستم تصور میکرد «دیگر امن هستند».

در ادامه، مهمترین اشتباهاتی را بررسی میکنیم که ناخواسته مسیر را برای MITM باز میکنند.

اعتماد کامل به HTTPS بدون تنظیمات امنیتی صحیح

یکی از خطرناکترین باورهای اشتباه این است که «سایت HTTPS است، پس امن است». در حالی که HTTPS بدون پیکربندی درست، عملا تنها یک نماد سبز ظاهری است.

اشتباهات رایج در این بخش شامل موارد زیر است:

- استفاده از TLSهای قدیمی (TLS 1.0 / 1.1)

- عدم فعالسازی HSTS

- پشتیبانی از Cipher Suiteهای ضعیف

- عدم بررسی اعتبار واقعی گواهیها در سمت کلاینت

در چنین شرایطی، مهاجم میتواند با تکنیکهایی مثل SSL Stripping یا صدور گواهی جعلی، ارتباط را رمزگشایی و دوباره رمزگذاری کند، بدون اینکه کاربر متوجه شود.

نتیجهگیری فنی: HTTPS تنها زمانی مؤثر است که بهدرستی پیکربندی شود؛ در غیر این صورت، خود به یک حس امنیت کاذب تبدیل میشود.

استفاده از VPNهای ناشناس و غیرقابل اعتماد

بسیاری از کاربران و حتی سازمانها تصور میکنند هر VPNی میتواند جلوی حملات MITM را بگیرد. این تصور کاملا اشتباه است. VPN در اصل فقط مسیر ارتباط را تغییر میدهد؛ اگر خود VPN قابل اعتماد نباشد، عملا مهاجم را به داخل تونل منتقل کردهاید.

ریسکهای VPNهای ناشناس:

- لاگبرداری از ترافیک کاربران

- عدم رمزنگاری واقعی دادهها

- نشت DNS (DNS Leak)

- استفاده از گواهیهای ضعیف یا جعلی

در چند مورد بررسی شده، VPNهای رایگان خودشان نقش Man‑in‑the‑Middle داخلی را بازی کردهاند.

قاعده مهم: VPN ابزار کمکی است، نه تضمین امنیت. تنها VPNهای معتبر با شفافیت رمزنگاری ارزش استفاده دارند.

نداشتن مانیتورینگ فعال شبکه و ترافیک

بسیاری از حملات MITM مدتها در شبکه فعال میمانند بدون اینکه شناسایی شوند، فقط به این دلیل که هیچ مانیتورینگ فعالی وجود ندارد.

اگر سازمان:

- IDS/IPS ندارد،

- لاگهای TLS تحلیل نمیشود،

- رفتارهای غیرعادی ARP یا DNS بررسی نمیشوند،

حمله MITM تبدیل به یک تهدید بلندمدت و پنهان میشود.

در چنین شرایطی، مهاجم صرفا شنود نمیکند؛ بلکه بهمرور:

- نشستها را Hijack میکند

- دادهها را تغییر میدهد

- اعتبارنامهها را جمعآوری میکند

راهکار عملی: بدون مانیتورینگ مداوم (مثل Suricata یا Zeek)، جلوگیری از حملات MITM بیشتر یک شعار است تا یک واقعیت.

آموزش ندادن کاربران و تکیهی صرف بر تکنولوژی

شاید مهمترین و در عین حال نادیدهگرفتهشدهترین اشتباه همین مورد باشد.

حتی بهترین زیرساختها در برابر کاربر ناآگاه آسیبپذیر هستند.

کاربری که:

- هشدار SSL را نادیده میگیرد

- به وایفای ناشناس وصل میشود

- رمز عبور را دستی وارد میکند

- MFA را غیرفعال میکند

عملا همهی لایههای امنیتی را خنثی میکند.

بر اساس تجربهی عملی، بیش از ۴۰٪ رخدادهای MITM زمانی اتفاق افتاده که کاربر یک تصمیم اشتباه ساده گرفته است، نه اینکه سیستم هک شده باشد.

اصل کلیدی امنیت: انسان همیشه بخشی از سیستم است؛ اگر آموزش نبیند، ضعیفترین نقطه خواهد بود.

جمعبندی

جلوگیری از حملات MITM یک اقدام مقطعی یا وابسته به یک ابزار خاص نیست، بلکه یک فرآیند مداوم و چندلایه است که از پیادهسازی صحیح رمزنگاری و پیکربندی اصولی TLS آغاز میشود، با طراحی امن شبکه و حذف نقاط شنود بالقوه ادامه پیدا میکند، از طریق آموزش مستمر کاربران برای تشخیص رفتارها و هشدارهای مشکوک تقویت میشود و در نهایت با مانیتورینگ فعال و تحلیل مداوم ترافیک شبکه کامل میگردد؛ سازمان یا سایتی که این زنجیره را بهصورت یکپارچه و بدون ضعف اجرا کند، عملاً سطح حمله برای Man‑in‑the‑Middle را به حداقل ممکن میرساند و شانس موفقیت مهاجم را بهشدت کاهش میدهد.