رمزنگاری End-to-End و اهمیت آن در سرورهای وب به یکی از مهمترین مباحث امنیت اطلاعات در دنیای دیجیتال امروز تبدیل شده است. با افزایش حجم تبادل دادهها میان کاربران و سرورهای وب، خطراتی مانند شنود اطلاعات، دسترسی غیرمجاز و نشت دادهها بیش از گذشته احساس میشود. رمزنگاری End-to-End با تضمین اینکه دادهها تنها در مبدا و مقصد قابل رمزگشایی هستند، نقش کلیدی در حفظ محرمانگی، یکپارچگی اطلاعات و اعتماد کاربران به سرویسهای آنلاین ایفا میکند و به مدیران سرورهای وب کمک میکند تا امنیت ارتباطات و دادههای حساس را در بالاترین سطح ممکن حفظ کنند.

رمزنگاری End-to-End چیست و چگونه در معماری سرورهای وب پیادهسازی میشود؟

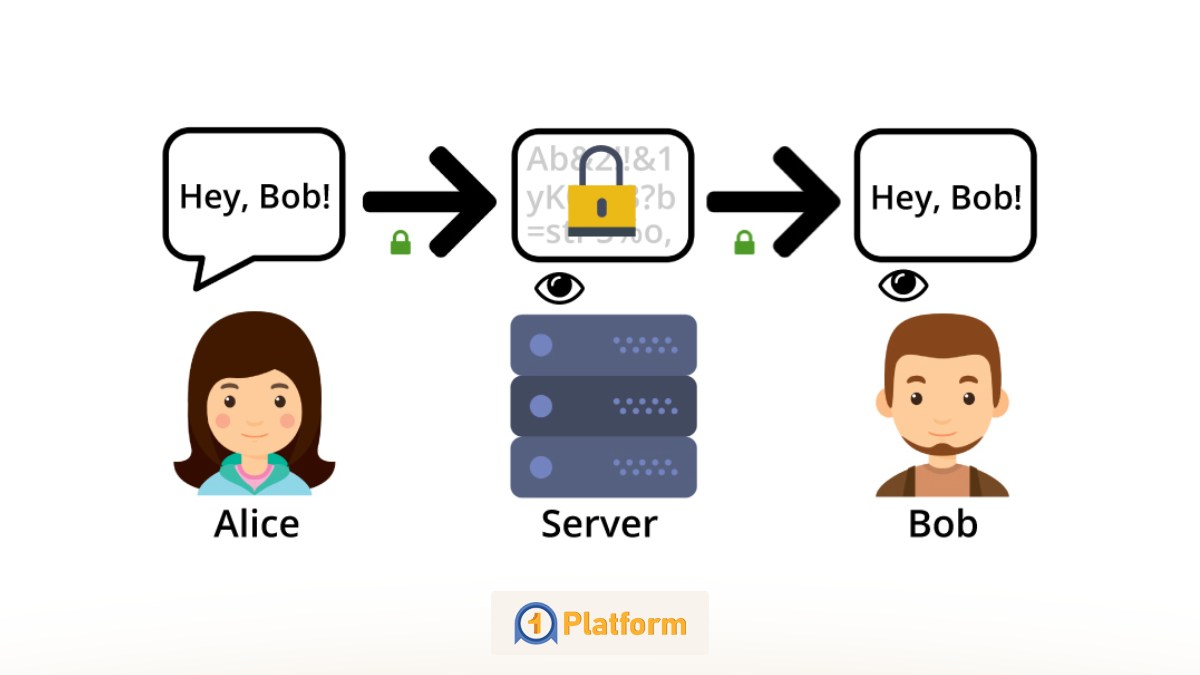

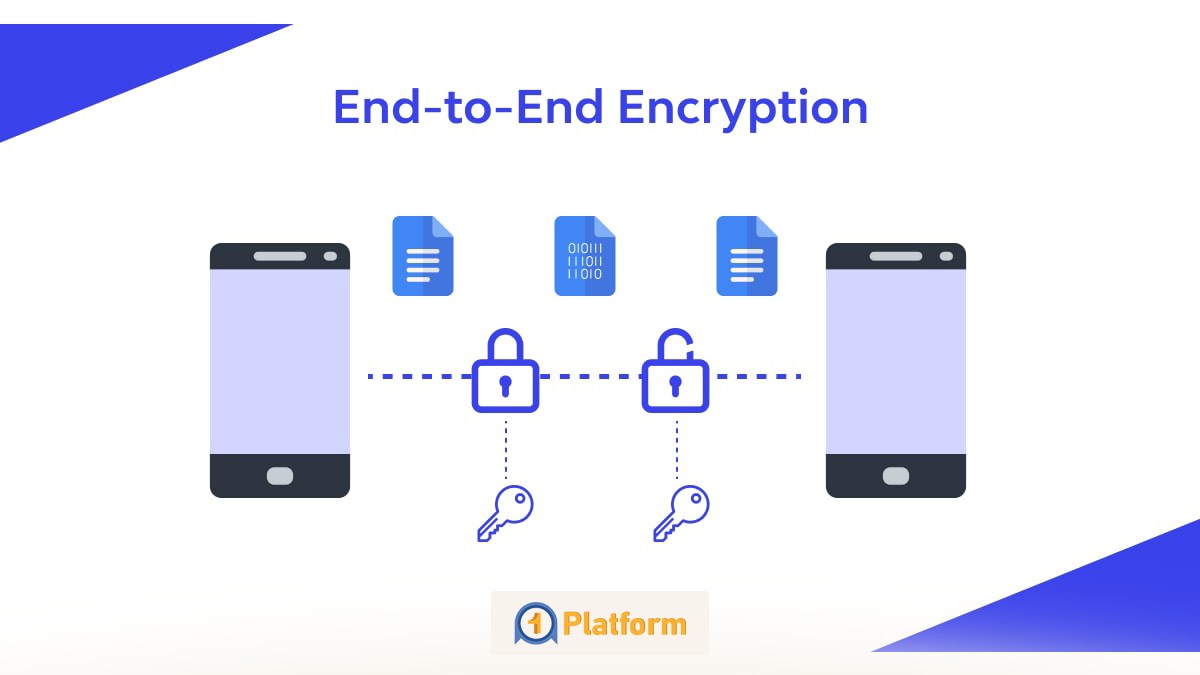

رمزنگاری End-to-End رویکردی در امنیت اطلاعات است که در آن داده از لحظه تولید در سمت کاربر تا زمان دریافت توسط گیرنده نهایی، همواره در حالت رمز شده باقی میماند. در این مدل، حتی سرور وب که نقش واسط در تبادل داده را دارد، امکان مشاهده محتوای خام اطلاعات را نخواهد داشت. پیادهسازی این رویکرد در معماری سرورهای وب معمولاً با انتقال عملیات رمزگذاری و رمزگشایی به لایه کلاینت انجام میشود؛ به این معنا که مرورگر یا اپلیکیشن کاربر، داده را پیش از ارسال رمز میکند و تنها گیرندهای که کلید خصوصی معتبر دارد قادر به بازگشایی آن است.

در معماریهای مدرن وب، این نوع رمزگذاری اغلب در کنار APIهای امن، توکنهای مبتنی بر کلید و سازوکارهای Zero-Trust به کار میرود. سرور صرفا نقش مسیریاب و نگهدارنده دادههای رمز شده را دارد و هیچ وابستگی مستقیمی به محتوای اصلی اطلاعات پیدا نمیکند. این الگو بهویژه در سرویسهایی که حساسیت داده بالاست، به یک استاندارد غیررسمی تبدیل شده است.

تفاوت رمزنگاری End-to-End با SSL/TLS در ارتباطات سرور–کلاینت

پیش از بررسی جزئی تفاوتها، لازم است به این نکته توجه شود که هر دو روش رمزگذاری با هدف افزایش امنیت تبادل داده در فضای وب به کار میروند، اما دامنه حفاظت آنها یکسان نیست. در ارتباطات مبتنی بر SSL/TLS تمرکز اصلی بر امنسازی مسیر انتقال داده بین کاربر و سرور است، در حالیکه در رویکرد رمزگذاری سرتاسری، سطح حفاظت فراتر رفته و خود محتوای داده حتی پس از رسیدن به سرور نیز محرمانه باقی میماند. درک این تفاوت مفهومی، مبنای تحلیل دقیقتر میزان دسترسی سرور به اطلاعات و محدودیتهای هر یک از این روشها در ادامه خواهد بود.

مقایسه سطح دسترسی سرور به دادهها

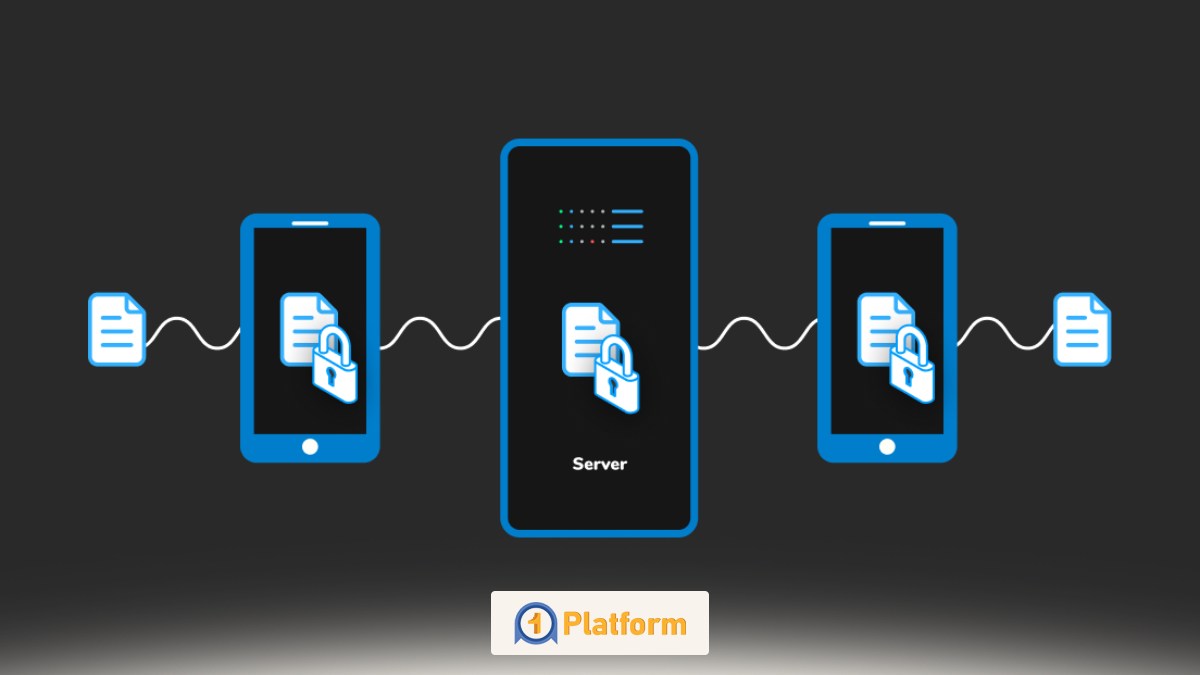

در ارتباطات مبتنی بر SSL/TLS، داده در مسیر انتقال بین کلاینت و سرور رمز میشود، اما پس از رسیدن به سرور، در حالت رمزگشاییشده پردازش میگردد. این موضوع به سرور اجازه میدهد محتوای اطلاعات را ببیند، ذخیره کند یا تحلیل نماید. در مقابل، در مدل End-to-End سرور بههیچوجه به محتوای اصلی دسترسی ندارد و تنها با دادههای رمز شده سروکار دارد.

محدودیتهای رمزنگاری انتقالی (Transport Encryption)

رمزنگاری انتقالی اگرچه از شنود شبکه جلوگیری میکند، اما در برابر تهدیدات داخلی، نفوذ به سرور یا سوءاستفاده از دسترسیهای مدیریتی محافظت کامل ایجاد نمیکند. همچنین در صورت compromise شدن سرور، دادههای ذخیرهشده قابل خواندن خواهند بود. این محدودیتها باعث شده در بسیاری از سامانههای حساس، رمزنگاری انتقالی بهتنهایی کافی نباشد و نیاز به لایههای امنیتی پیشرفتهتر احساس شود.

هاست اختصاصی وردپرس

شروع از ماهانه 80 هزار تومان

نقش رمزنگاری End-to-End در افزایش امنیت دادههای ذخیرهشده روی سرورهای وب

رمزنگاری End-to-End نقش کلیدی در ایمنسازی دادههای at-rest ایفا میکند. زمانی که اطلاعات پیش از ذخیرهسازی روی سرور رمز میشوند، حتی در صورت دسترسی غیرمجاز به پایگاه داده یا فضای ذخیرهسازی، مهاجم تنها با رشتههایی غیرقابل تفسیر مواجه خواهد شد. این رویکرد ریسک نشت داده را بهشدت کاهش میدهد و سطح حمله (Attack Surface) را محدود میسازد.

در بسیاری از پلتفرمهای ابری امروزی، دادهها در چندین لایه و ناحیه جغرافیایی ذخیره میشوند. استفاده از این نوع رمزگذاری تضمین میکند که توزیع فیزیکی دادهها، تهدید مستقلی برای محرمانگی اطلاعات نباشد و کنترل واقعی داده در اختیار کاربران باقی بماند.

اگر به حوزه امنیت سایبری علاقه مند هستید، پیشنهاد میکنیم مقاله جلوگیری از حملات MITM | روشهای امن 2026 را نیز مطالعه کنید.

الگوریتمها و پروتکلهای متداول در رمزنگاری End-to-End برای سرویسهای وب

رمزنگاری End‑to‑End در سرویسهای وب بر پایه الگوریتمهای استانداردی مانند AES برای رمزنگاری دادهها و RSA یا Elliptic Curve برای تبادل امن کلیدها پیادهسازی میشود. این فرآیند با استفاده از پروتکلهایی مانند TLS تضمین میکند که تنها فرستنده و گیرنده نهایی قادر به مشاهده محتوای اطلاعات باشند، حتی اگر دادهها در مسیر انتقال شنود شوند.

رمزنگاری نامتقارن و مدیریت کلید

هسته اصلی این مدل امنیتی بر رمزنگاری نامتقارن استوار است. هر کاربر دارای یک جفت کلید عمومی و خصوصی است و تبادل امن کلیدها پیش از شروع ارتباط انجام میشود. مدیریت امن این کلیدها، بهویژه در مقیاس بالا، یکی از چالشهای فنی مهم محسوب میشود.

استفاده از AES، RSA و Curve25519

در عمل، ترکیبی از الگوریتمها به کار میرود؛ RSA یا Curve25519 برای تبادل کلید و AES برای رمزگذاری حجم اصلی داده. Curve25519 به دلیل سرعت بالا و مقاومت مناسب در برابر حملات مدرن، در بسیاری از پیادهسازیهای جدید ترجیح داده میشود.

سرور مجازی ارزان

شروع از ماهانه 100 هزارتومان

جدول مقایسه الگوریتمهای متداول

| الگوریتم | نوع رمزنگاری | کاربرد اصلی | مزیت کلیدی |

| AES | متقارن | رمزگذاری داده | سرعت و کارایی بالا |

| RSA | نامتقارن | تبادل کلید | سازگاری گسترده |

| Curve25519 | نامتقارن | تبادل کلید مدرن | امنیت و سرعت بهتر |

رمزنگاری End-to-End چگونه از حملات Man-in-the-Middle در سرورهای وب جلوگیری میکند؟

رمزنگاری End-to-End با حذف امکان مشاهده یا تغییر داده توسط واسطهها، عملا حملات Man-in-the-Middle را بیاثر میکند. حتی اگر مهاجم بتواند خود را بین کلاینت و سرور قرار دهد، بدون دسترسی به کلید خصوصی گیرنده قادر به رمزگشایی یا دستکاری محتوا نخواهد بود. این ویژگی در شبکههای عمومی مانند وایفایهای شهری اهمیت دوچندان پیدا میکند.

چالشهای فنی پیادهسازی رمزنگاری End-to-End در زیرساختهای سرور وب

پیادهسازی رمزنگاری End‑to‑End در زیرساختهای سرور وب با چالشهایی مانند مدیریت امن کلیدها، توزیع صحیح گواهیها و سازگاری با مقیاسپذیری سیستمها مواجه است. علاوه بر این، محدودیتهای مانیتورینگ و پردازش سرور باعث میشود توازن بین امنیت، کارایی و تجربه کاربری بهدرستی رعایت شود.

مدیریت کلیدها در مقیاس بالا

با افزایش تعداد کاربران، نگهداری، چرخش و بازیابی کلیدها به فرآیندی پیچیده تبدیل میشود. از دست رفتن کلید خصوصی میتواند به معنای از دست رفتن دائمی داده باشد و همین موضوع نیازمند طراحی دقیق فرآیندهای پشتیبانگیری امن است.

تأثیر بر مانیتورینگ و لاگگیری

از آنجا که سرور به محتوای داده دسترسی ندارد، تحلیل لاگها، تشخیص خطا و مانیتورینگ امنیتی دشوارتر میشود. تیمهای فنی باید از متادیتا و شاخصهای رفتاری بهجای محتوای خام استفاده کنند.

تاثیر رمزنگاری End-to-End بر عملکرد، مقیاسپذیری و Latency سرورهای وب

رمزنگاری End-to-End با انتقال بار پردازش رمزگذاری به سمت کلاینت، میتواند فشار پردازشی سرور را کاهش دهد، اما در عین حال سربار محاسباتی روی دستگاه کاربر ایجاد میکند. این موضوع در دستگاههای ضعیفتر ممکن است باعث افزایش latency شود. با این حال، پیشرفت سختافزارهای موبایل و بهینهسازی الگوریتمها، این اثر منفی را تا حد زیادی کاهش داده است.

سرور مجازی ویندوز

Remote Access & Full Admin

نقش رمزنگاری End-to-End در حفظ حریم خصوصی کاربران و انطباق با قوانین امنیت داده

رمزنگاری End‑to‑End با جلوگیری از دسترسی سرورها و اشخاص ثالث به محتوای دادهها، نقشی کلیدی در حفظ حریم خصوصی کاربران ایفا میکند. این رویکرد همچنین به سازمانها کمک میکند تا با الزامات قوانین امنیت داده و حریم خصوصی مانند GDPR و مقررات مشابه انطباق بهتری داشته باشند.

GDPR

قوانین GDPR بر حداقلسازی دسترسی به دادههای شخصی تأکید دارند. رمزنگاری سرتاسری به سازمانها کمک میکند نشان دهند که حتی خودشان نیز به دادههای حساس کاربران دسترسی مستقیم ندارند.

استانداردهای امنیت اطلاعات

استانداردهایی مانند ISO/IEC 27001 استفاده از رمزگذاری قوی و مدیریت امن کلید را توصیه میکنند. پیادهسازی صحیح این مدل میتواند انطباق سازمان با الزامات قانونی و قراردادی را تسهیل کند.

بررسی کاربرد رمزنگاری End-to-End در سرویسهای وب حساس

از جمله کاربرد رمزنگاری End-to-End در سرویسهای وب حساس عبارتاند از:

- سامانههای مالی: بانکداری دیجیتال و کیفپولهای آنلاین برای جلوگیری از تقلب و سرقت اطلاعات مالی به این رویکرد متکی هستند.

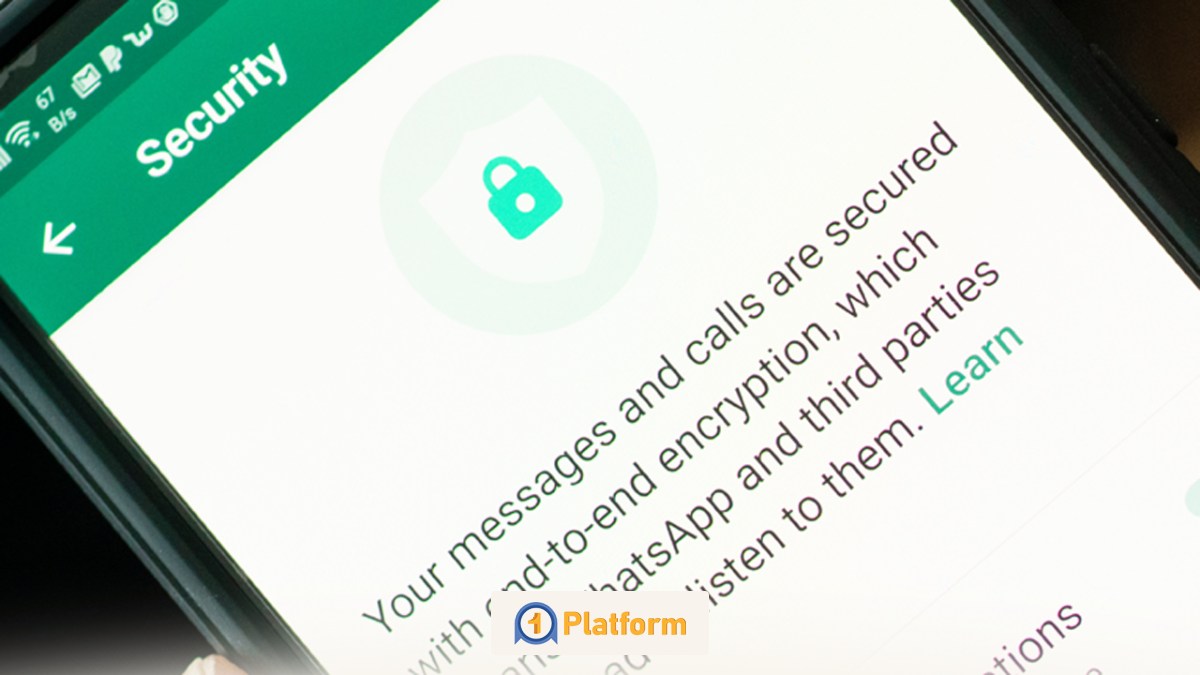

- پیامرسانها: نمونهای شناختهشده، رمزنگاری End-to-End در اینستاگرام در بخش پیامهای خصوصی است که امنیت مکالمات کاربران را حتی در برابر دسترسی داخلی افزایش داده است.

- پلتفرمهای پزشکی و دولتی: در سامانههای سلامت الکترونیک و دولت الکترونیک، حفظ محرمانگی دادههای هویتی و پزشکی بدون این سطح از رمزگذاری عملا غیرممکن است.

آینده رمزنگاری End-to-End در امنیت سرورهای وب و سرویسهای ابری

با رشد تهدیدات سایبری و افزایش حساسیت کاربران نسبت به حریم خصوصی، آینده امنیت وب به سمت مدلهایی حرکت میکند که کنترل داده را به صاحب اصلی آن بازمیگردانند. توسعه ابزارهای مدیریت کلید، بهبود تجربه کاربری و ارائه راهکارهایی برای حل مشکل رمزنگاری End-to-End از مهمترین مسیرهای پیشرو هستند. در نهایت، مثال رمزنگاری End-to-End در سرویسهای روزمره نشان میدهد این فناوری دیگر یک گزینه لوکس نیست، بلکه به یک الزام اساسی در معماری امن وب تبدیل شده است.

جمع بندی

در مجموع، رمزنگاری End‑to‑End یکی از مؤثرترین راهکارها برای تضمین امنیت دادهها و حفظ حریم خصوصی کاربران در سرویسهای وب محسوب میشود، زیرا اطلاعات تنها در مبدأ و مقصد نهایی قابل رمزگشایی هستند. با وجود چالشهای فنی در پیادهسازی، استفاده صحیح از این رویکرد در کنار استانداردهای امنیتی معتبر، نقش مهمی در افزایش اعتماد کاربران و انطباق با قوانین حفاظت از داده ایفا میکند.